4 月 8 日消息,安全专家近日披露了漏洞,表示多款已停止支持的 D-Link 网络附加存储(NAS)设备上存在严重漏洞,可以让攻击者注入任意命令或者实现硬编码后门漏洞。

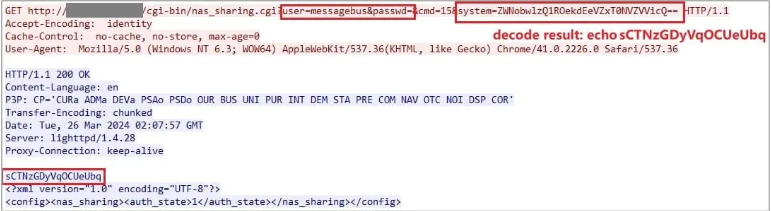

发现该漏洞的研究人员 Netsecfish 解释说,该问题存在于“/cgi-bin/ nas_sharing.cgi”脚本中,影响了其 HTTP GET 请求处理程序组件。

该漏洞追踪编号为 CVE-2024-3273,主要串联通过“system”参数的命令注入问题,以及针对硬编码账户(用户名:“messagebus”和空密码)的后门,可以在设备上执行远程攻击命令。

命令注入漏洞源于通过 HTTP GET 请求向“system”参数添加 base64 编码的命令,然后执行该命令。

研究人员警告说:“成功利用这个漏洞可让攻击者在系统上执行任意命令,可能导致未经授权访问敏感信息、修改系统配置或拒绝服务情况”。

附上受 CVE-2024-3273 影响的设备型号如下:

DNS-320L Version 1.11, Version 1.03.0904.2013, Version 1.01.0702.2013

DNS-325 Version 1.01

DNS-327L Version 1.09, Version 1.00.0409.2013

DNS-340L Version 1.08

Netsecfish 称,网络扫描显示有超过 9.2 万台易受攻击的 D-Link NAS 设备暴露在网上,很容易受到这些漏洞的攻击。

D-Link 随后表示这些 NAS 设备已达到使用寿命(EOL),不再处于支持状态。发言人表示:“受影响的所有 D-Link 网络附加存储产品都已达到报废和使用年限,与这些产品相关的资源已停止开发,不再提供支持。”

该发言人还告诉 BleepingComputer,受影响的设备不具备自动在线更新功能,也不像当前机型那样具有发送通知的客户拓展功能。

D-Link 推荐使用上述设备的用户退役相关产品,并选择可以接收固件更新的相关新产品。

wendy

wendy