12 月 19 日消息,Perforce Helix Core Server 近日曝出 4 个漏洞,其中 1 个评为“关键”漏洞。

注:Perforce Helix Core Server 是一个被游戏、政府、军事和技术部门广泛使用的源代码管理平台。

微软分析师审查旗下游戏工作室产品时,发现了这些漏洞,并于 2023 年 8 月下旬向 Perforce 报告了这些漏洞。

微软表示虽然目前没有证据表明,有黑客利用这些漏洞发起攻击,但推荐使用该产品的用户升级到 2023 年 11 月 7 日发布的 2023.1/2513900 版本,以降低风险。

微软本次发现的 4 个漏洞主要涉及拒绝服务(DoS)问题,其中最严重的漏洞可以让攻击者在未经身份验证的情况下,以 LocalSystem 方式执行任意远程代码。

附上 4 个漏洞主要内容如下:

CVE-2023-5759(CVSS 评分 7.5):通过滥用 RPC 标头,实现未经身份验证 (DoS)。

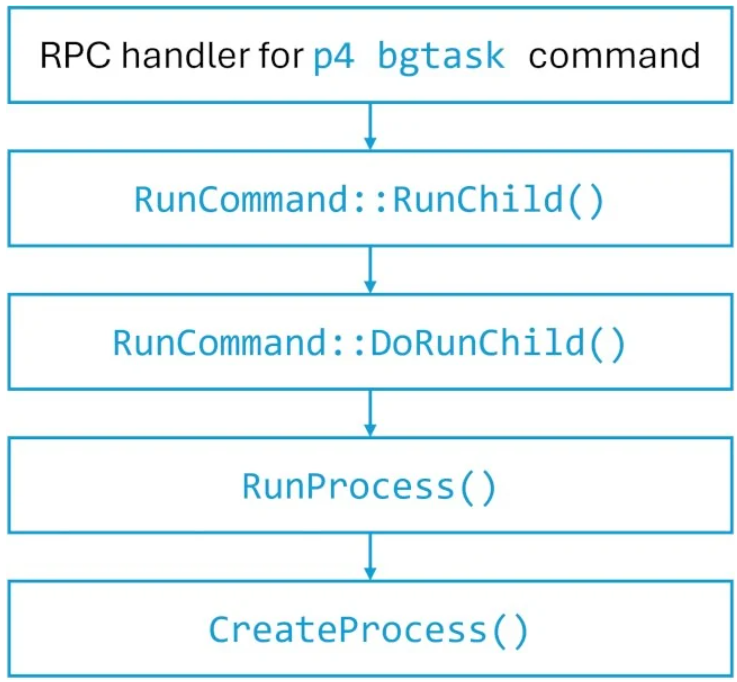

CVE-2023-45849(CVSS 评分 9.8):作为 LocalSystem 执行未经身份验证的远程代码。

CVE-2023-35767(CVSS 评分 7.5):通过远程命令进行未经身份验证的 DoS。

CVE-2023-45319(CVSS 评分 7.5):通过远程命令进行未经身份验证的 DoS。

wendy

wendy